Cercherò di aggiornare questo post con le evidenze che troverò durante l’analisi.

STAY TUNED

Nuovo giorno nuovo Tweet da LulzSecITA , ebbene anche Net4market ha subito un databreach.

Nello specifico è stata colpita la business unit CSAmed, che all’interno di Net4market, si occupa della gestione e dello sviluppo di software personalizzato in ambito sanitario.

Per chi, come me, non conosce Net4Market vi posto un uno screen del loro “CHI SIAMO”.

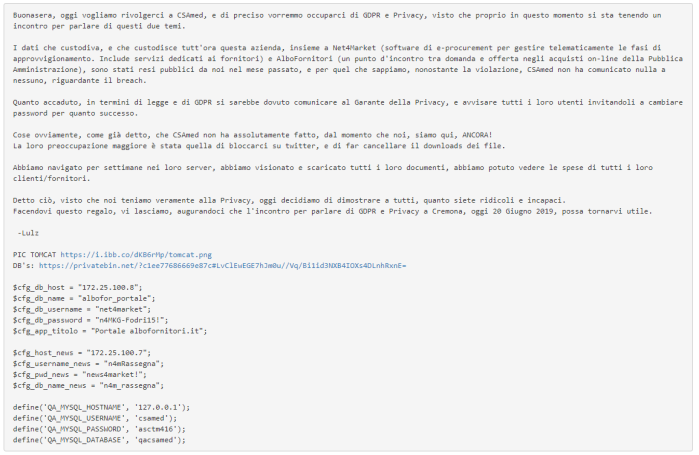

Come da consuetudine il gruppo di Hacktivisti LulzSecITA emana un Tweet, che informa la gentile platea di internauti, del Deface e del Databreach di ben 467 DB:

questi i dati che hanno messo a disposizione al mondo :

come possiamo notare la data di aggiunta risale al 21/05 scorso, questo mi fa supporre che il data leak potrebber eser figlio della “lunga settimana“.

Aggiornamento 01/06/2019:

Analizzando i primi dati possiamo notare che solamente 33 dei 467 DB sono stati pubblicati, nello specifico i seguenti :

| alboDB |

| alboAoniguarda |

| alboBrianzacque |

| alboCafc |

| alboCev |

| alboDelivery |

| alboDemo888 |

| alboGenerale |

| alboPadaniaacque |

| albofor_aoniguarda |

| albofor_aoucagliari |

| albofor_aslce |

| albofor_ulssverona |

| amministrazione |

| alboAolecco |

| alboAsmel |

| alboAsur |

| alboBrianzacque |

| alboCafc |

| alboCamcom |

| alboCev |

| alboComunevercelli |

| alboGenerale |

| alboN4mfrance |

| alboNet4marketDemo |

| alboPadaniaacque |

| alboPax |

| alboUlssaltovicentino |

| alboUlssmonselice |

| alboUlsspadova |

| alboUlsstreviso |

| alboUmbriasalute |

| bandiGuue |

troviamo anche fotocopie di Carte D’identità di alcuni fornitori

Mail varie, ed un interessante screen che sembra contenere ulteriori cartelle presenti sul server “bucato”

Aggiornamento 12/06/2019:

Ho voluto porre delle domande a LulzSecITA in merito al Databreach, questo sono le loro dichiarazioni (riportate nude e crude) :

Ciao Ragazzi sto scrivendo un articolo sul vostro ultimo attacco a Net4market, ed avevo alcune domande da porvi.1) Come mai avete attaccato Net4market?Net4Market è un software gestionale utilizzato da molte PA e aziende importanti. Perciò quale miglior occasione per dare un occhiata e diffondere le spese di alcune regioni, province, città e grandi aziende.2) Guardando i file con estensione “.sql” ho notato che la versione del MySql è 5.5.47, avete usato qualche exploit per questa versione?(NO COMMENT)3) Potete indicarmi come avete fatto ad accedere a tutti questi dati? sopratutto quanto tempo di lavoro ha richiesto?Non ci vuole tanto, una volta avuto accesso ai loro server abbiamo potuto scaricare tutto e vedere tutti i documenti che avevano all’interno.4) Guardando dentro la cartella “Net4market/Screen” ho trovato un’immagine “screen.png” che contiene vari nomi di cartelle tra cui C4Difesa, a cosa si riferiscono?Purtroppo non sempre abbiamo il tempo di guardare tutti i documenti trovati, specialmente quando la mole di dati è cosi vasta (abbiamo pubblicato solo 6 giga compressi, ma in realtà avremmo potuto scaricare mezzo terabyte di documenti). Sfogliare tutti i file avrebbe richiesto troppo tempo, soprattutto quando si tratta di leak, la cosa che ci interessa è renderli pubblici, poi chi li guarderà, come te, avrà la possibilità di vedere di cosa si tratta esattamente.5) Net4Market Ha cercato di contattarvi in questi giorni?Nope, non solo non hanno cercato di mettersi in contatto, ma chi hanno anche bloccati su twitter! Non vediamo comunicati sui loro siti, però sanno del breach 100%. Sarebbe interessante sapere se stanno facendo le cose in sordina o che altra diavolata. Ci aiuti a capire? 😉

La risposta più interessante e allo stesso tempo preoccupante , secondo il mio punto di vista, è la numero 3 dove dalla risposta si intuisce che hanno avuto vita facile sia nell’accesso ai dati ma sopratutto nel download di tali dati e questo senza che nessuno si accorgesse di nulla…….

Aggiornamento 24/06/2019:

Dopo circa 3 settimane dal primo annuncio, ecco che il gruppo di Hacktivisti torna alla ribarta con un nuovo tweet :

con il quale ci ricordano, tramite un loro comunicato, che ad oggi nulla è stato detto e/o fatto dal Garante della Privacy in merito al databreach